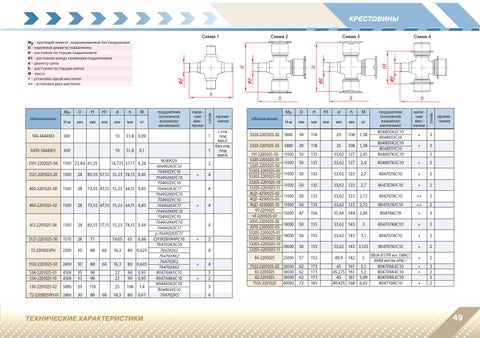

Каталог крестовин: Каталог крестовин с размерами

Содержание

Каталог крестовин FKL

Главная\Продукция\Каталог крестовин FKL

| Наименование товаров | Артикул | Аналог |

| Крестовины | ||

| Крестовина 27/75 | ||

| Крестовина 20/47 | 03.00.00 | |

| Крестовина 20/47,2 | 03.B1.00 | |

| Крестовина 20/44 | 03.B2.00 | |

| Крестовина 24/61 | 08.B1.00 | |

| Крестовина 22/55 | 1.B1.00 | |

| Крестовина 30/83 | 100. B1.00 B1.00 | |

| Крестовина 32/82 | 100.B2.00 | |

| Крестовина 31/89 | 100.B3.00 | |

| Крестовина 27/84 | 116.B1.00 | |

| Крестовина 38/105.8 | 120.B1.00 | |

| Крестовина 35/96.8 | 120.B2.00 | |

| Крестовина 30.2/106 | 15.2001.00 | |

| Крестовина 48/121.8 | 150.B1.00 | |

| Крестовина 48/126 | 150.B10.00 | |

| Крестовина 45/72.1 | 150.B12.00 | |

Крестовина 47..jpg) 625/135.17 625/135.17 | 150.B16.00 | |

| Крестовина 42/104.5 | 150.B2.00 | |

| 150.B5.00 | ||

| Крестовина 48/116.5 | 150.B7.00 | |

| Крестовина 47/131.9 | 150.B8.00 | |

| Крестовина 50/155 | 150.B9.00 | |

| Крестовина 32/76 | 16.B1.00 | |

| Крестовина 52/133 | 165.B1.00 | |

| Крестовина 53/135 | 165.B3.00 | |

| Крестовина 52/147 | 165.B4.00 | |

| Крестовина 52/154 | 165. B5.00 B5.00 | |

| Крестовина 50/138.3 | 165.B8.00 | |

| Крестовина 34/90 | 18.B1.00 | |

| Крестовина 57/144 | 180.B3.00 | |

| Крестовина 57/152 | ||

| Крестовина 32/107 | 20.2001.00 | |

| Крестовина 35/106.5 | 20.B1.00 | |

| Крестовина 65/172.4 | 225.B3.00 | |

| Крестовина 68/89 | 225.B5.00 | |

| Крестовина 74/154 | 250.B1.00 | |

Крестовина 74/180. 5 5 | ||

| Крестовина 74/217 | 250.B3.00 | |

| Крестовина 72/185 | 250.B4.00 | |

| Крестовина 74/129 | 250.B6.00 | |

| Крестовина 83/175 | 285.B1.00 | |

| Крестовина 83/139 | 285.B3.00 | |

| Крестовина 83/129 | 285.B4.00 | |

| Крестовина 83/220 | ||

| Крестовина 83/231.4 | 285.B6.00 | |

| Крестовина | 285.В14.00 | |

| Крестовина 27/70 | 3. B1.00 B1.00 | |

| Крестовина 27/71.2 | 3.B2.00 | |

| Крестовина 27/75 | 4.B1.00 | |

| 75.B1.00 | ||

| Крестовина 22/59 | 75.B2.00 | |

| Крестовина 23/52.2 | 75.B9.00 | |

| Крестовина 27/79.1 | 90.B1.00 | |

| Крестовина 27/75 | 90.B2.00 | |

| Крестовина 27/80 | 90.B3.00 | |

| Крестовина 28.5/70.9 | 90.B4.00 | |

Крестовина 26/69. 8 8 | 90.B5.00 | |

| Крестовина | D-22/L-54 | |

| Крестовина | D-27/L-74,6 | |

| Крестовина 23,8/61,24 | LADA-KRST-SKLOP-23.8/61.24 |

РЕМОНТ КАРДАНОВ — Каталог крестовин GKN

| D | L | Способ фиксации | Тип смазки | Артикул GKN | Артикул GMB | Аналоги | Применяемость | Общее название |

| 32 | 76 | Стопорные кольца | Через чашку | U645 | Крестовина кардана 32×76 | |||

| 32 | 76 | Стопорные кольца | Центральная смазка | U943, U646 | GUA-14 | Крестовина карданного вала 32×76 | ||

| 32 | Стопорные кольца | Центральная смазка | U647 | Крестовина карданного вала 32×81,8 | ||||

| 32 | 86 | Стопорные кольца | Центральная смазка | U649 | Крестовина кардана 32×86 | |||

| 32 | 86 | Стопорные кольца | Без обслуживания | U661 | Крестовина карданного вала 32×86 | |||

| 32 | 95,6 | Стопорные кольца | Центральная смазка | U327 | Крестовина карданного вала 32×95,6 | |||

| 32 | 106,3 | Стопорные кольца | Центральная смазка | U201 | Крестовина карданного вала 32×106,3 | |||

| 33 | 93 | Стопорные кольца | Центральная смазка | GUIS-66 | Крестовина карданного вала 33×93 | |||

| 33 | 93 | Стопорные кольца | Без обслуживания | U662 | Крестовина карданного вала 33×93 | |||

| 33 | 103 | Стопорные кольца | Центральная смазка | GUIS-73 | Крестовина карданного вала 33×103 | |||

| 33,4 | 96 | Стопорные кольца | Центральная смазка | GUT-30 | Крестовина карданного вала 33,4×96 | |||

| 34 | 89 | Стопорные кольца | Центральная смазка | U984 | Крестовина карданного вала 34×89 | |||

| 34 | 90,4 | Стопорные кольца | Центральная смазка | U680 | Крестовина карданного вала 34×90,4 | |||

| 34 | 97 | Стопорные кольца | Через чашку | U336, U681 | Крестовина кардана 34×97 | |||

| 34 | 97 | Стопорные кольца | Центральная смазка | U682, U335, U337, U683 | Крестовина карданного вала 34×97 | |||

| 34 | 106,6 | Стопорные кольца | Центральная смазка | U340 | GUA-16 | Крестовина карданного вала 34×106,6 | ||

| 34 | 107 | Стопорные кольца | Центральная смазка | U684 | GUT-15 | Крестовина карданного вала 34×107 | ||

| 34,7 | 130 | Стопорные кольца | Через чашку | U685 | Крестовина карданного вала 34,7×130 | |||

| 34,9 | 92,2 | Стопорные кольца | Через чашку | U343, U344 | Крестовина кардана 34,9×92,2 |

Страница: 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15

Fechheimer Flying Cross Каталог 2022 от UniformMarket

О Fechheimer Flying Cross

Flying Cross является лидером в разработке и производстве высококачественной униформы для вооруженных сил, федеральных сил и органов общественной безопасности США. Flying Cross является брендом компании Fechheimer Brothers, дочерней компании Berkshire Hathaway. Flying Cross предлагает широчайший ассортимент стандартной и индивидуальной униформы по всему миру. На протяжении всей своей богатой истории компания Flying Cross формировала способ изготовления униформы, переосмысливая инновации за счет функциональности и использования самых передовых технологий производства тканей.

Flying Cross является брендом компании Fechheimer Brothers, дочерней компании Berkshire Hathaway. Flying Cross предлагает широчайший ассортимент стандартной и индивидуальной униформы по всему миру. На протяжении всей своей богатой истории компания Flying Cross формировала способ изготовления униформы, переосмысливая инновации за счет функциональности и использования самых передовых технологий производства тканей.

Часто задаваемые вопросы

Кому поставляет форму Fechheimer Flying Cross?

Fechheimer Flying Cross поставляет высококачественную и точную униформу для военной, федеральной и общественной безопасности США.

Распространяет ли Fechheimer Flying Cross обновления инвентаря?

В настоящее время Fechheimer Flying Cross не публикует обновления инвентаря.

Какие еще отрасли обслуживает Fechheimer Flying Cross?

Fechheimer Flying Cross предоставляет униформу правоохранительным органам, пожарной безопасности и спасательным службам, Департаменту природных ресурсов и службам неотложной медицинской помощи.

Какие продукты представлены в каталоге Fechheimer Flying Cross?

Каталог Fechheimer Flying Cross состоит из топов, низов, верхней одежды, коллекций и других аксессуаров как для мужчин, так и для женщин.

Можно ли выбрать доставку от Fechheimer Flying Cross?

К сожалению, в настоящее время Fechheimer Flying Cross не поддерживает десантную доставку.

{

«@context»: «https://schema.org»,

«@type»: «Страница часто задаваемых вопросов»,

«основной объект»: [

{

«@type»: «Вопрос»,

«name»: «Кому Fechheimer Flying Cross предоставляет униформу?»,

«принятый ответ»: {

«@напечатайте ответ»,

«text»: «Fechheimer Flying Cross поставляет высококачественную и точную униформу для военной, федеральной и общественной безопасности США.»

}

},

{

«@type»: «Вопрос»,

«name»: «Делает ли Fechheimer Flying Cross обновления инвентаря?»,

«принятый ответ»: {

«@напечатайте ответ»,

«text»: «В настоящее время Fechheimer Flying Cross не делится обновлениями инвентаря. »

}

},

{

«@type»: «Вопрос»,

«name»: «Какие еще отрасли обслуживает Fechheimer Flying Cross?»,

«принятый ответ»: {

«@напечатайте ответ»,

«text»: «Fechheimer Flying Cross предоставляет униформу правоохранительным органам, пожарной безопасности и спасателям, Департаменту природных ресурсов и службам неотложной медицинской помощи.»

}

},

{

«@type»: «Вопрос»,

«name»: «Какие продукты доступны в каталоге Fechheimer Flying Cross?»,

«принятый ответ»: {

«@напечатайте ответ»,

«text»: «Каталог Fechheimer Flying Cross состоит из топов, брюк, верхней одежды, коллекций и других аксессуаров как для мужчин, так и для женщин.»

}

},

{

«@type»: «Вопрос»,

«name»: «Можно ли выбрать десантный корабль из Fechheimer Flying Cross?»,

«принятый ответ»: {

«@напечатайте ответ»,

«text»: «К сожалению, Fechheimer Flying Cross в настоящее время не поддерживает десантные корабли.»

}

}

]

}

»

}

},

{

«@type»: «Вопрос»,

«name»: «Какие еще отрасли обслуживает Fechheimer Flying Cross?»,

«принятый ответ»: {

«@напечатайте ответ»,

«text»: «Fechheimer Flying Cross предоставляет униформу правоохранительным органам, пожарной безопасности и спасателям, Департаменту природных ресурсов и службам неотложной медицинской помощи.»

}

},

{

«@type»: «Вопрос»,

«name»: «Какие продукты доступны в каталоге Fechheimer Flying Cross?»,

«принятый ответ»: {

«@напечатайте ответ»,

«text»: «Каталог Fechheimer Flying Cross состоит из топов, брюк, верхней одежды, коллекций и других аксессуаров как для мужчин, так и для женщин.»

}

},

{

«@type»: «Вопрос»,

«name»: «Можно ли выбрать десантный корабль из Fechheimer Flying Cross?»,

«принятый ответ»: {

«@напечатайте ответ»,

«text»: «К сожалению, Fechheimer Flying Cross в настоящее время не поддерживает десантные корабли.»

}

}

]

}

Предоставление доступа между учетными записями — AWS Glue

Предоставление доступа к ресурсам каталога данных между учетными записями позволяет извлекать, преобразовывать и

задания загрузки (ETL) для запроса и объединения данных из разных учетных записей.

Темы

- Способы предоставления доступа к нескольким аккаунтам в AWS Glue

- Добавление или обновление каталога данных политика ресурсов

- Выполнение вызова API между учетными записями

- Выполнение вызова ETL между учетными записями

- Ведение журнала CloudTrail между учетными записями

- Владение ресурсами AWS Glue и операции

- Владение ресурсами между учетными записями и биллинг

- Ограничения доступа к нескольким счетам

Способы предоставления доступа к нескольким счетам в AWS Glue

Вы можете предоставить доступ к своим данным внешним учетным записям AWS, используя методы AWS Glue или

с помощью грантов для нескольких аккаунтов AWS Lake Formation. Методы AWS Glue используют политики AWS Identity and Access Management (IAM) для

добиться тонкого контроля доступа. Lake Formation использует более простую ПРЕДОСТАВИТЬ/ОТМЕНИТЬ модель разрешений аналогична командам GRANT/REVOKE в реляционной базе данных

система.

В этом разделе описывается использование методов AWS Glue. Для получения информации об использовании Lake Formation гранты между учетными записями, см. Предоставление образования озера Разрешения в Руководстве разработчика AWS Lake Formation .

Существует два метода AWS Glue для предоставления доступа между учетными записями к ресурсу:

Предоставление доступа между учетными записями с использованием политики ресурсов

Ниже приведены общие шаги для предоставления доступа к нескольким учетным записям с использованием каталога данных. ресурсная политика:

Администратор (или другое авторизованное лицо) учетной записи A прикрепляет ресурс к каталогу данных в учетной записи A. Эта политика предоставляет разрешения на выполнение операций с ресурсом в каталоге учетной записи A.

Администратор учетной записи B прикрепляет политику IAM к пользователю или другому IAM удостоверение в учетной записи B, которое делегирует разрешения, полученные от учетной записи A.

Пользователь или другое удостоверение в учетной записи B теперь имеет доступ к указанному ресурсу в Счет А.

Пользователю требуется разрешение от как владельца ресурса (Учетная запись A) и своей родительской учетной записи (учетной записи B), чтобы иметь доступ к ресурс.

Предоставление доступа к нескольким учетным записям с помощью роли IAM

Ниже приведены общие шаги для предоставления доступа к нескольким учетным записям с помощью IAM. роль:

Администратор (или другое уполномоченное лицо) в учетной записи, которой принадлежит ресурс (аккаунт A) создает роль IAM.

Администратор учетной записи A прикрепляет политику к роли, которая предоставляет разрешения между учетными записями для доступа к рассматриваемому ресурсу.

Администратор учетной записи A прикрепляет политику доверия к роли, которая идентифицирует удостоверение IAM в другой учетной записи (учетной записи B) в качестве принципала, который может взять на себя роль.

Принципал в политике доверия также может быть субъектом службы AWS, если вы хотите чтобы предоставить сервису AWS разрешение на выполнение этой роли.

Администратор учетной записи B теперь делегирует разрешения одному или нескольким IAM. удостоверения в учетной записи B, чтобы они могли взять на себя эту роль. Это дает тем удостоверения в учетной записи B доступ к ресурсу в учетной записи A.

Дополнительные сведения об использовании IAM для делегирования разрешений см. в разделе Управление доступом в Руководство пользователя IAM . Для получения дополнительной информации о пользователях, группах, ролях, и разрешения см. в разделе Идентификационные данные (пользователи, группы и Роли) в Руководстве пользователя IAM .

Для сравнения этих двух подходов см. Чем роли IAM отличаются от

Политики на основе ресурсов в руководстве пользователя IAM . Клей AWS

поддерживает оба варианта с тем ограничением, что политика ресурсов может предоставлять доступ только

Ресурсы каталога данных.

Клей AWS

поддерживает оба варианта с тем ограничением, что политика ресурсов может предоставлять доступ только

Ресурсы каталога данных.

Например, чтобы предоставить пользователю Bob в учетной записи B доступ к базе данных дБ1 дюймов

Учетная запись A, прикрепите следующую политику ресурсов к каталогу в учетной записи A.

{

«Версия»: «2012-10-17»,

"Заявление": [

{

«Эффект»: «Разрешить»,

"Действие": [

"клей: Получить базу данных"

],

"Основной": {"AWS": [

"arn:aws:iam:: аккаунт-B-id : пользователь/Боб"

]},

"Ресурс": [

"arn:aws:glue:us-east-1: аккаунт-A-id :каталог",

"arn:aws:клей:us-east-1: аккаунт-A-id :database/db1"

]

}

]

} Кроме того, учетная запись B должна будет прикрепить следующую политику IAM к Бобу, прежде чем он

фактически получит доступ к db1 в учетной записи A.

{

«Версия»: «2012-10-17»,

"Заявление": [

{

«Эффект»: «Разрешить»,

"Действие": [

"клей: Получить базу данных"

],

"Ресурс": [

"arn:aws:glue:us-east-1: аккаунт-A-id :каталог",

"arn:aws:клей:us-east-1: аккаунт-A-id :database/db1"

]

}

]

} Добавление или обновление каталога данных политика ресурсов

Вы можете добавить или обновить политику ресурсов каталога данных AWS Glue с помощью консоли, API или Интерфейс командной строки AWS (AWS CLI).

Важно

Если вы уже предоставили разрешение на доступ к нескольким учетным записям из своей учетной записи с помощью

AWS Lake Formation, добавление или обновление политики ресурсов каталога данных требует дополнительного шага. Для большего

информацию см. в разделе Управление несколькими учетными записями

Разрешения с использованием AWS Glue и Lake Formation в Руководство разработчика AWS Lake Formation .

Чтобы определить, существуют ли межаккаунтовые гранты Lake Formation, используйте клей: API GetResourcePolicies или интерфейс командной строки AWS. Если API возвращает какие-либо политики

кроме уже существующей политики каталога данных, существуют гранты Lake Formation. Для большего

информацию см. в разделе Просмотр всех

Гранты между учетными записями с использованием API GetResourcePolicies в AWS Lake Formation Developer Guide .

Чтобы добавить или обновить политику ресурсов каталога данных (консоль)

Откройте консоль AWS Glue в https://console.aws.amazon.com/клей/.

Войдите в систему как пользователь с правами администратора AWS Identity and Access Management (IAM) или как пользователь с

клей: разрешение PutResourcePolicy.На панели навигации выберите Настройки .

На странице Параметры каталога данных в разделе Разрешения , вставьте политику ресурсов в текстовую область. затем выберите Сохранить .

Если консоль отображает предупреждение о том, что разрешения в политике будут в дополнение к любым разрешениям, предоставленным с помощью Lake Formation, выберите Продолжить .

Добавление или обновление политики ресурсов каталога данных (интерфейс командной строки AWS)

Отправьте команду

aws Glue put-resource-policy. Если Lake Formation уже предоставляет существует, убедитесь, что вы включили параметр--enable-hybridсо значением'ИСТИНА'.Примеры использования этой команды см. в разделе Управление доступом на основе ресурсов AWS Glue. примеры политики.

Выполнение вызова API между учетными записями

Все операции каталога данных AWS Glue имеют Поле CatalogId . Если требуется

были предоставлены разрешения для включения доступа между учетными записями, вызывающая сторона может сделать API каталога данных

звонки между аккаунтами. Вызывающий делает это, передавая идентификатор целевой учетной записи AWS в CatalogId , чтобы получить доступ к ресурсу в этой целевой учетной записи.

Если значение CatalogId не указано, AWS Glue использует собственный идентификатор учетной записи вызывающего абонента.

по умолчанию, и звонок не кросс-аккаунт.

Выполнение вызова ETL между учетными записями

Некоторые API AWS Glue PySpark и Scala имеют поле идентификатора каталога. Если все необходимые

были предоставлены разрешения для включения доступа между учетными записями, задание ETL может сделать PySpark

и Scala вызывает операции API между учетными записями, передавая идентификатор целевой учетной записи AWS в

поле идентификатора каталога для доступа к ресурсам каталога данных в целевой учетной записи.

Если значение идентификатора каталога не указано, AWS Glue по умолчанию использует собственный идентификатор учетной записи вызывающего абонента. и звонок не кросс-аккаунт.

Для API PySpark, которые поддерживают catalog_id , см. класс GlueContext. Для Scala API

которые поддерживают catalogId , см. API AWS Glue Scala GlueContext.

В следующем примере показаны разрешения, необходимые получателю прав для выполнения задания ETL.

В этом примере идентификатор учетной записи получателя является идентификатор каталога клиента, выполняющего задание, и идентификатор учетной записи-предоставителя является владельцем ресурса. Этот пример

предоставляет разрешение на доступ ко всем ресурсам каталога в учетной записи праводателя. Чтобы ограничить сферу

предоставляемых ресурсов, вы можете указать определенные ARN для каталога, базы данных, таблицы и

связь.

{

«Версия»: «2012-10-17»,

"Заявление": [

{

«Эффект»: «Разрешить»,

"Действие": [

"клей: GetConnection",

"клей: GetDatabase",

"клей: GetTable",

"клей: ПолучитьРаздел"

],

"Принципал": {"AWS": ["arn:aws:iam:: идентификатор-аккаунта-получателя : root"]},

"Ресурс": [

"arn:aws:клей:us-east-1: идентификатор-аккаунта-предоставителя :*"

]

}

]

} Примечание

Если таблица в учетной записи праводателя указывает на местоположение Amazon S3, которое также находится в учетной записи правообладателя, роль IAM, используемая для запуска задания ETL в учетной записи правообладателя, должна иметь разрешение перечислять и получать объекты со счета лица, предоставившего право.

Учитывая, что клиент в учетной записи A уже имеет разрешение на создание и выполнение заданий ETL, Ниже приведены основные шаги по настройке задания ETL для доступа между учетными записями:

Разрешить доступ к данным между учетными записями (пропустите этот шаг, если доступ к данным между учетными записями Amazon S3 разрешен).

уже настроено).

уже настроено).Обновите политику корзины Amazon S3 в учетной записи B, чтобы разрешить доступ между учетными записями из Счет А.

Обновите политику IAM в учетной записи A, чтобы разрешить доступ к корзине в учетной записи. Б.

Разрешить доступ к каталогу данных между учетными записями.

Создайте или обновите политику ресурсов, прикрепленную к каталогу данных в учетной записи B, чтобы разрешить доступ с учетной записи А.

Обновите политику IAM в учетной записи A, чтобы разрешить доступ к каталогу данных в учетной записи. Б.

Ведение журнала CloudTrail между учетными записями

Когда задание извлечения, преобразования и загрузки AWS Glue (ETL) получает доступ к базовым данным

Таблица каталога данных, совместно используемая через гранты для разных учетных записей AWS Lake Formation, есть дополнительный AWS CloudTrail. поведение ведения журнала.

поведение ведения журнала.

В рамках данного обсуждения учетная запись AWS, которая предоставила общий доступ к таблице, является владельцем учетная запись, а учетная запись, с которой был предоставлен общий доступ к таблице, является учетной записью получателя. Когда Задание ETL в учетной записи получателя обращается к данным в таблице в учетной записи владельца, событие CloudTrail, связанное с доступом к данным, которое добавляется в журналы для учетной записи получателя, копируется в журналы CloudTrail учетной записи владельца. Это сделано для того, чтобы учетные записи владельцев могли отслеживать доступ к данным со стороны различные учетные записи получателей. По умолчанию события CloudTrail не включают удобочитаемую информацию. основной идентификатор (главный ARN). Администратор учетной записи получателя может включить для включения основного ARN в журналы.

Дополнительные сведения см. в разделе CloudTrail для нескольких учетных записей. Вход в Руководство разработчика AWS Lake Formation .

Вход в Руководство разработчика AWS Lake Formation .

См. также

Регистрация и мониторинг в AWS Glue

Право собственности на ресурсы AWS Glue и Operations

Ваша учетная запись AWS владеет ресурсами каталога данных AWS Glue, созданными в этой учетной записи, независимо от того, кто их создал. В частности, владельцем ресурса является учетная запись AWS основная организация (то есть привилегированный пользователь учетной записи AWS, пользователь IAM или роль IAM), которые аутентифицировал запрос на создание этого ресурса; за пример:

Если вы используете учетные данные пользователя root своей учетной записи AWS для создания таблицы в каталоге данных, ваша учетная запись AWS является владельцем ресурса.

Если вы создаете пользователя IAM в своей учетной записи AWS и предоставляете разрешения этому пользователю для создания таблицы каждая таблица, которую создает пользователь, принадлежит вашей учетной записи AWS, чтобы которому принадлежит пользователь.

Если вы создаете роль IAM в своей учетной записи AWS с разрешениями на создание таблицы, любой, кто может взять на себя эту роль, может создать таблицу. Но опять же, ваша учетная запись AWS владеет ресурсы таблицы, созданные с использованием этой роли.

Для каждого ресурса AWS Glue сервис определяет набор операций API, которые к нему применяются. Чтобы предоставить разрешения для этих операций API, AWS Glue определяет набор действий, которые вы можете указать в полисе. Для некоторых операций API могут потребоваться разрешения для более чем одного действия в для выполнения операции API.

Владение ресурсами между учетными записями и выставление счетов

Когда пользователь в одной учетной записи AWS (учетная запись A) создает новый ресурс, например базу данных, в

другой учетной записи (учетной записи B), этот ресурс затем принадлежит учетной записи B, учетной записи, в которой

это было создано. Администратор учетной записи B автоматически получает полные права доступа

новый ресурс, включая чтение, запись и предоставление разрешений доступа третьему

учетная запись. Пользователь учетной записи A может получить доступ к только что созданному ресурсу, только если он

иметь соответствующие разрешения, предоставленные учетной записью B.

Администратор учетной записи B автоматически получает полные права доступа

новый ресурс, включая чтение, запись и предоставление разрешений доступа третьему

учетная запись. Пользователь учетной записи A может получить доступ к только что созданному ресурсу, только если он

иметь соответствующие разрешения, предоставленные учетной записью B.

Затраты на хранение и другие затраты, непосредственно связанные с новым ресурсом, выставляется счет учетной записи B, владельцу ресурса. Стоимость запросов от пользователя, создавшего счета за ресурсы выставляются учетной записи запрашивающей стороны, учетной записи A.

Дополнительные сведения о выставлении счетов и ценах на AWS Glue см. в разделе Как работает ценообразование AWS.

Ограничения доступа между учетными записями

Доступ между учетными записями AWS Glue имеет следующие ограничения:

Доступ между учетными записями к AWS Glue запрещен, если вы создали базы данных и таблицы, использующие Amazon Athena или Amazon Redshift Spectrum до того, как регион будет поддерживать AWS Glue и учетная запись владельца ресурса не перенесли Amazon Athena каталог данных в AWS Glue.

уже настроено).

уже настроено).